Los componentes de una red de datos en capa 2 (según el modelo OSI) son suceptibles a ataques malintencionados que pueden comprometer toda la infraestructura de una empresa u organización. Para ello solo es necesario contar con un dispositivo comprometido para realizar ataques a niveles superiores.

Proteger puertos sin utilizar

La medida de seguridad más simple y efectiva es inhabilitar las interfaces de red que no estamos utilizando, por lo que en esta publicación mostraré algunas configuraciones simples y efectivas para mitigar ataques a la capa 2 de una red.

Deshabilitar una interfaz de red específica:

Switch> enable

Switch# configure terminal

Switch(conf)# interface f0/1

Switch(config-if)# shutdown

Switch(config-if)# endDeshabilitar diferentes interfaces:

Switch# configure terminal

Switch(conf)# interface range f0/1,f0/3,f0/5,g0/1

Switch(config-if-range)# shutdown

Switch(config-if-range)# endDeshabilitar un rango de interfaces:

Switch(conf)# interface f0/10-20

Switch(config-if-range)# shutdown

Switch(config-if-range)# endDeshabilitar interfaces específicas y rangos de interfaces:

Switch(conf)# interface f0/1,f0/3,f0/5,f0/10-20

Switch(config-if-range)# shutdown

Switch(config-if-range)# endMitigar ataques de saturación de tablas MAC

Un metodo común de ataque a las redes de capa 2, es realizar miles de peticiones de mensajes de unidifusión, multidifusión y difusión, con el objetivo de que a través de una o pocas interfaces, los conmutadores registren miles o millones de direcciones MAC en sus tablas de direccionamiento y la red sea inaccesible para sus usuarios legítimos. Para prevenir este extremo en las redes, se ha desarrollado la tecnología de “Port-Security” el cual es capaz de limitar la cantida de direcciones MAC permitidas en cada interfaz de un conmutador, por tanto es posible controlar la expansión no autorizada de la red.

Habilitar Port-Security sin argumentos a una interfaz, esto limita a la interfaz de red seleccionada para que pueda aprender una sola dirección MAC, si en esta interfaz se registra más de una dirección, entonces la interfaz pasa al estado de “error desactivado”:

Switch> enable

Switch# configure terminal

Switch(config)# interface f0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

Switch(config-if-range)# endSi se requiere limitar a una cantidad especifica la cantidad de direcciones MAC aprendidas en una interfaz, se realizan las siguientes instrucciones:

Switch# configure terminal

Switch(config)# interface f0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security maximum 10

Switch(config-if-range)# endEspecificar la dirección MAC que debe conectarse a la interfaz de red:

Switch(config)# interface f0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security mac-address 0000.0000.0001

Switch(config-if)# endIndicarle al conmutador que aprenda la proxima dirección MAC del dispositivo que será conectado, cuando la configuración se haya aplicado, entonces quedará en la memoria NVRAM:

Switch(config)# interface f0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security mac-address sticky

Switch(config-if)# endValidar las configuraciones realizadas

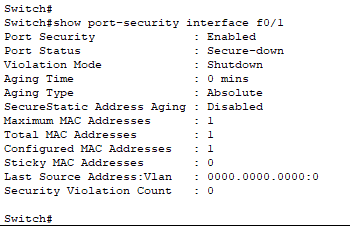

Para validar las configuracioens aplicadas en las interfaces del dispositivo en relación a “Port Security”, se ejecuta el siguiente comando:

Switch> enable

Switch# show port-security interface f0/1

Como se observa en la imágen anterior, Port-Security cuenta con más parametros de configuración, sin embargo, se tomarán en cuenta para una proxima publicación.

Leave a comment